Nel 2014, l’esperto di sicurezza di Kaspersky Lab, David Jacoby, ha deciso di verificare quanto i dispositivi elettronici presenti nel salotto della sua abitazione fossero esposti ad un attacco informatico. È emerso che tutti i dispositivi presi in esame contenevano vulnerabilità. Nel 2015, un team di esperti anti-malware di Kaspersky Lab ha ripetuto l’esperimento con una piccola differenza: mentre la ricerca di David Jacoby si concentrava soprattutto su server collegati in rete, router e Smart Tv, questa volta i ricercatori si sono focalizzati su una serie di dispositivi connessi disponibili nel mercato delle Smart Home.

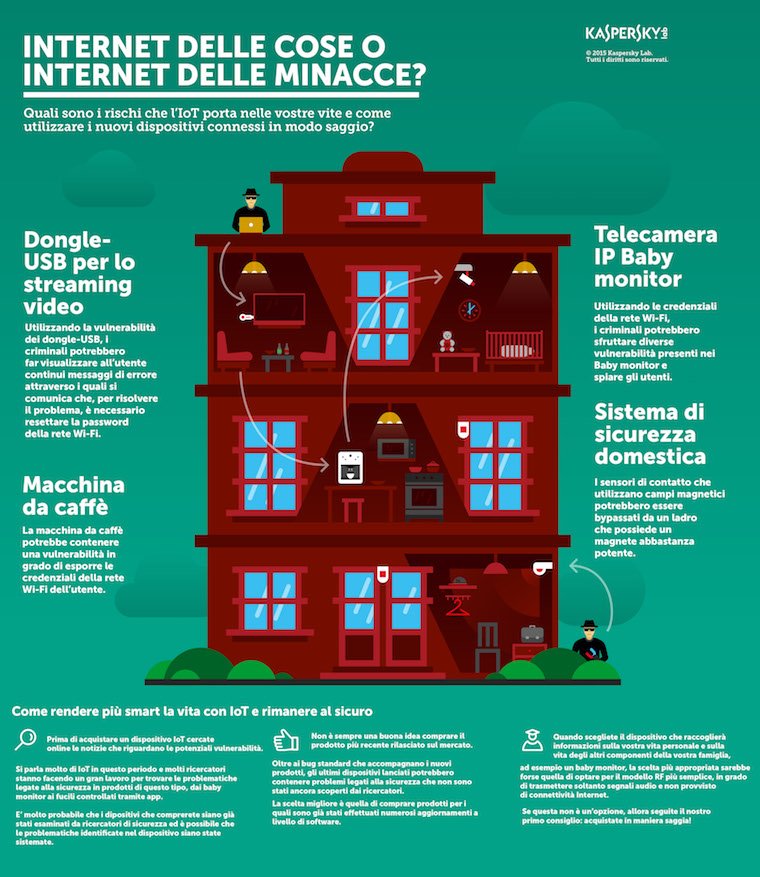

Per l’esperimento sono stati selezionati un dongle USB per lo streaming video e alcuni dispositivi controllabili da smartphone, tra cui una videocamera IP, una macchina da caffè e un sistema di sicurezza per la casa. Dalla ricerca è emerso che quasi tutti questi dispositivi contenevano delle vulnerabilità.

Durante l’esperimento, un baby monitor ha consentito ad un hacker di connettersi ad esso usando la stessa rete del proprietario della videocamera, guardare i video e riprodurre l’audio. Altri modelli di videocamera dello stesso produttore hanno permesso ai criminali di ottenere le password del proprietario. L’esperimento ha dimostrato, inoltre, che il criminale avrebbe potuto recuperare la password di root dalla videocamera e modificarne il firmware.

Nel caso delle macchine da caffè controllate da app non è necessario che il criminale informatico sia collegato alla stessa rete della vittima. La macchina da caffè esaminata durante l’esperimento inviava informazioni in chiaro sufficienti da consentire ad un hacker di individuare la password dell’intera rete Wi-Fi.

Quanto al sistema di sicurezza controllato via smartphone, i ricercatori di Kaspersky Lab hanno riscontrato poche problematiche e rilevato che il software del sistema fosse sicuro abbastanza da resistere ad un cyberattacco. Le vulnerabilità erano presenti perlopiù in uno dei sensori utilizzati dal sistema.

Il sensore di contatto, progettato per far scattare l’allarme quando una porta o una finestra si apre, funziona rilevando un campo magnetico emesso da un magnete montato su porte o finestre. Quando una delle due viene aperta, il campo magnetico scompare e questo fa sì che il sensore invii messaggi d’allarme al sistema. Tuttavia, se il campo magnetico risulta presente, nessun segnale d’allarme viene inviato.

Durante la sessione sperimentale che ha preso in esame il sistema di sicurezza per la casa, gli esperti di Kaspersky Lab, utilizzando una semplice calamita, hanno riprodotto il campo magnetico generato dal magnete posizionato sulla finestra. Di conseguenza, era possibile aprire e chiudere la finestra senza far scattare l’allarme. Il grande problema di questa vulnerabilità è che non può essere risolta con un aggiornamento del software perché è la progettazione del sistema di sicurezza stesso ad essere vulnerabile. Inoltre, cosa ancor più preoccupante, i dispositivi basati su sensori di campo magnetico sono una tipologia comunissima di sensori, utilizzata da diversi sistemi di sicurezza domestica presenti sul mercato.

“Dal nostro esperimento è emerso però un dato rassicurante, ovvero che la sicurezza informatica è un fattore che viene spesso preso in considerazione dai vendor di dispositivi IoT durante la fase di sviluppo del prodotto. Ciò nonostante, ogni dispositivo connesso e controllato da una app ha quasi sempre almeno una criticità legata alla sicurezza sfruttabile dai criminali. Ecco perchè è importante che i produttori risolvano tutte le vulnerabilità, anche quelle meno critiche, prima che il prodotto venga messo sul mercato. Risolvere un problema quando sono già migliaia i consumatori che hanno acquistato il prodotto può diventare veramente oneroso“, ha affermato Morten Lehn, Managing Director di Kaspersky Lab Italia.

Gli esperti di Kaspersky Lab suggeriscono di seguire alcune semplici regole al fine di aiutare gli utenti a proteggere le loro vite e quelle dei loro cari dalle vulnerabilità degli oggetti presenti nelle case connesse:

- Prima di acquistare qualsiasi dispositivo IoT è sempre meglio fare una ricerca su Internet per monitorare le notizie legate alle vulnerabilità di quel determinato dispositivo. L’Internet delle Cose è un argomento caldo e molti ricercatori stanno facendo un ottimo lavoro nel tentativo di rilevare le criticità presenti in prodotti di questo tipo: dai baby monitor ai fucili controllati da app. È molto probabile, infatti, che il dispositivo sia già stato oggetto di approfondite analisi ed è quindi altrettanto possibile scoprire se le vulnerabilità sono già state risolte.

- Acquistare prodotti appena immessi sul mercato potrebbe non essere sempre una buona idea. Insieme ai bug standard relativi ai nuovi prodotti, questi dispositivi potrebbero avere problemi non ancora individuati dai ricercatori. La cosa migliore da fare è acquistare prodotti già sottoposti a diversi aggiornamenti software.

- Quando si sceglie l’aspetto della vita da voler rendere più “smart” è sempre meglio considerare tutti i rischi legati alla sicurezza. Se la casa è il posto dove vengono conservati gran parte degli oggetti di valore, la scelta migliore da fare è sicuramente optare per un sistema d’allarme professionale che sostituisca o implementi un sistema d’allarme già esistente controllato via app o che assembli il sistema d’allarme esistente in modo tale che nessuna vulnerabilità possa compromettere la sua attività. Quando si sceglie un dispositivo che raccoglie informazioni sulla vita personale dell’utente e delle persone a lui care – ad esempio un baby monitor – è sempre meglio optare per il modello RF (frequenza radio) più semplice presente sul mercato, vale a dire un modello che sia capace di trasmettere segnali audio senza connessione Internet.